Konfigurace RouterOS a připojení do sítě CETIN

11.01.2026Základní konfigurace a zabezpečení MikroTik routeru.

Slovník

| MikroTik | Lotyšská společnost, založená v roce 1996, která vyrábí síťový hardware a software, primárně routery, přístupové body a switche. |

| RouterOS (ROS) | Operační systém vyvinutý firmou MikroTik. Aktuálně se používá ve verzi ROS6 a modernější ROS7. |

| RouterBOARD | Fyzické zařízení od MikroTiku, na kterém je možné provozovat RouterOS. |

| WinBox | Oficiální aplikace od MikroTiku pro správu zařízení s RouterOS. |

| Gateway (GW) | Zařízení, které propojuje lokální síť s jinou sítí, například s internetem. | Firewall | Bezpečnostní prvek, který kontroluje a filtruje síťový provoz. |

| DNS | Služba, která překládá názvy domén na IP adresy, například www.google.com na 142.251.36.68. |

| DNS over HTTPS (DoH) | Technologie, která šifruje DNS dotazy přes HTTPS. |

| DHCP | Protokol, který přiděluje IP adresaci zařízením v síti, typicky IP adresu, gateway a DNS server. |

| SNAT | Source NAT. Technika, která při odchozím provozu z lokální sítě nahrazuje zdrojovou IP adresu IP adresou routeru, aby zařízení v síti mohla komunikovat přes internet. |

| DNAT | Destination NAT. Technika, která při příchozím provozu mění cílovou IP adresu nebo port. Typickým příkladem je zpřístupnění lokálního serveru z internetu, pokud máme k dispozici veřejnou IP adresu. |

| NAT masquerade | Varianta SNAT, která se používá, když má router přiřazenou dynamickou IP adresu. Umožňuje zařízením v lokální síti přistupovat na internet, aniž by bylo potřeba manuálně měnit SNAT pravidla při každé změně IP routeru. |

| CGNAT | Carrier-Grade NAT. Technologie, kdy poskytovatel internetu sdílí jednu veřejnou IP adresu mezi více zákazníky, takže domácí router nemá vlastní veřejnou IP adresu a nemůže být přímo dostupný z internetu. |

| PPPoE | Protokol, který propojuje router s poskytovatelem internetu (ISP). |

| WPA2, WPA3 | Bezpečnostní protokoly Wi-Fi sítí, které šifrují data a chrání přístup k síti. WPA3 (2018) je novější a bezpečnější nástupce WPA2 (2006). |

| WPA2/WPA3 mixed mode | Režim, ve kterém jsou oba protokoly podporovány současně a klient si vybere vhodný způsob připojení sám. Používá se v případě, kdy se v síti nacházejí starší zařízení bez podpory WPA3. |

| PMF | Protected Management Frames. Bezpečnostní funkce, která zvyšuje ochranu sítě, například před odpojováním autorizovaných klientů. |

| Dual-band Wi-Fi | Podpora frekvenčních pásem 2,4 GHz a 5 GHz (případně tri-band s 6 GHz). Jedna anténa přepíná mezi pásmy nebo v případě dvou antén každá vysílá ve svém pásmu. |

| SSID | Název (identifikátor) bezdrátové Wi-Fi sítě. |

| Bridge | Softwarový switch, který propojuje síťová rozhraní na L2 vrstvě. |

| CVE | Mezinárodní systém pro evidenci veřejně známých bezpečnostních zranitelností. RouterOS CVEs |

| DSL, ADSL, VDSL | Technologie pro přenos internetu po pevné telefonní lince ☎️, která umožňuje současně telefonovat i používat internet. |

| WPS | Funkce pro zjednodušené připojení zařízení k Wi-Fi síti bez nutnosti zadávat heslo, například pomocí tlačítka na routeru nebo PIN kódu. Z bezpečnostních důvodů se její používání nedoporučuje. |

| PSK | Pre-Shared Key. U Wi-Fi zabezpečení (WPA2-PSK, WPA3-PSK) se jedná o sdílené heslo, které musí znát přihlašující se zařízení. |

Obsah

- Úvod

- Administrace a zabezpečení přístupu

- Blokace nepoužívaných služeb

- Nastavení primární Wi-Fi

- Připojení k internetu (CETIN)

- Nastavení DNS

- Aktualizace

- Nastavení sekundární Wi-Fi

- Firewall

- Záloha

- Závěr

- Odkazy

Úvod

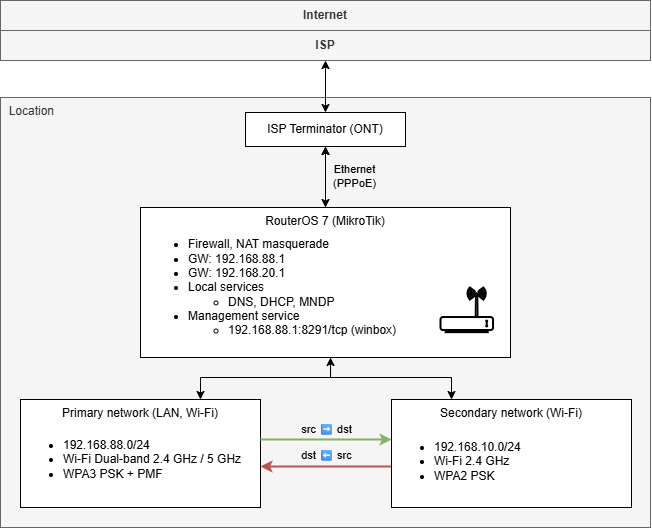

Routery od MikroTiku používají operační systém RouterOS. Domácí a small office routery mají stejné prostředí pro správu jako enterprise modely a umožňují pokročilou správu sítě. Jsou vhodné pro uživatele, kteří chtějí mít svou síť pod větší kontrolou, potřebují pokročilé funkce nebo chtějí experimentovat. Nejedná se o plug-and-play router, který bývá přednastavený od poskytovatele internetu. Je proto nutné jej nakonfigurovat a právě tomu se bude věnovat tento článek. Cílové nastavení bude základní a poměrně běžné. Využijeme výchozí předdefinovanou síť pro Wi-Fi a LAN a doplníme samostatnou síť pro návštěvy a IoT zařízení.

Cílová síť bude vypadat následovně:- Primární síť bude chráněna pomocí WPA3-PSK s PMF a vysílat v režimu dual-band (2,4 GHz a 5 GHz).

- Sekundární síť bude chráněna pomocí WPA2-PSK bez PMKID a vysílat na frekvenci 2,4 GHz.

- Obě sítě budou připojeny k internetu.

- Ze sekundární sítě bude zablokován přístup do hlavní sítě.

- Předpokladem je dual-band router s RouterOS 7 ve výchozím stavu.

Administrace a zabezpečení přístupu

Jako první krok vytvoříme administrátorský účet s novým uživatelským jménem a zablokujeme výchozí účet. Jedná se o doporučení, které snižuje úspěšnost brute-force útoku na přihlášení do routeru. Dále nastavíme možný přístup pouze z výchozí sítě. Pro správu použijeme WinBox ve verzi 4, který si přepneme do dark módu 🌚 WinBox protokol je v této verzi již šifrovaný a nemusíme vytvářet certifikát.

/user add name="**********" password="**********" group=full address=192.168.88.0/24

/user disable admin

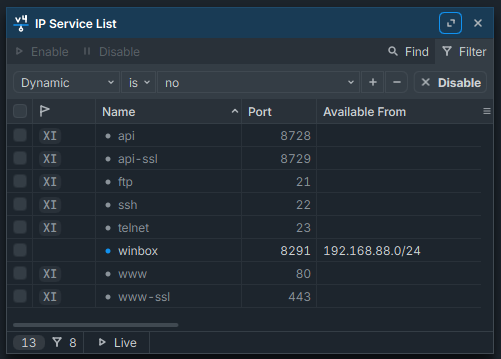

/ip service set winbox address=192.168.88.0/24Blokace nepoužívaných služeb

Ve výchozím stavu má router povoleno několik služeb, například SSH, webový portál, podporu pro IPv6 a podobně. Služby, které neplánujeme využívat, vypneme./ip service disable api,api-ssl,ftp,ssh,telnet,www

/tool mac-server set allowed-interface-list=none

/tool mac-server mac-winbox set allowed-interface-list=none

/tool mac-server ping set enabled=no

/tool bandwidth-server set enabled=no

/ipv6 settings set disable-ipv6=yes

/system reboot

Nastavení primární Wi-Fi

Nastavíme SSID primární sítě, WPA3 protokol a heslo. Heslo by mělo být komplexní a co možná nejdelší, je to hlavní bezpečnostní prvek sítě 🔐 Například NSA doporučuje délku minimálně 20 znaků. Router má dvě fyzické antény (dual-band), proto je třeba nakonfigurovat obě./interface wifi set wifi1 \

configuration.country=Czech \

configuration.ssid="**********" \

security.authentication-types=wpa3-psk \

security.management-protection=required \

security.management-encryption=cmac \

security.passphrase="**********"

/interface wifi set wifi2 \

configuration.country=Czech \

configuration.ssid="**********" \

security.authentication-types=wpa3-psk \

security.management-protection=required \

security.management-encryption=cmac \

security.passphrase="**********"

Připojení k internetu (CETIN)

Připojíme se do sítě pomocí PPPoE protokolu. Přihlašovací údaje získáme od poskytovatele./interface vlan add \

interface=ether1 \

name=vlan-848 \

vlan-id=848

/interface pppoe-client add add-default-route=yes \

disabled=no \

interface=vlan-848 \

max-mru=1492 \

max-mtu=1492 \

name=pppoe-cetin \

user="**********" \

password="**********"

/ip firewall nat add \

action=masquerade \

chain=srcnat \

out-interface=pppoe-cetin

Nastavení DNS

Základní konfigurace může vypadat následovně: router nastavíme do režimu DNS forwarding a jako veřejný server použijeme 1.1.1.2 od Cloudflare s ochranou proti malwaru. Záložní server nastavíme na 8.8.8.8 od Google. Existují i další servery, které například blokují reklamu, trackery nebo adult content./ip dns set allow-remote-requests=yes servers=1.1.1.2,8.8.8.8DNS over HTTPS

Pro zvýšení ochrany a soukromí můžeme nastavit šifrování DNS dotazů přes HTTPS. V prvním kroku povolíme důvěřování root certifikátu a ve druhém nastavíme přesměrování DNS dotazů, v našem případě na Cloudflare DNS s podporou DoH.# Ve verzi 7.21 byl atribut builtin-trust-anchors odebrán a již nefunguje.

# /certificate settings set builtin-trust-anchors=trusted/system device-mode update mode=advanced

/tool fetch url="http://cacerts.digicert.com/DigiCertGlobalG2TLSRSASHA2562020CA1-1.crt"

/certificate import file-name="DigiCertGlobalG2TLSRSASHA2562020CA1-1.crt" name="DigiCert Global G2 TLS RSA SHA256 2020 CA1.crt"

/system device-mode update mode=home/ip dns set use-doh-server=https://security.cloudflare-dns.com/dns-query verify-doh-cert=yesAktualizace

Zaktualizujeme RouterOS i firmware routeru. RouterOS se aktualizuje první, až následně se aktualizuje firmware./system package update check-for-updates

/system package update install

/system routerboard upgrade

/system rebootPravidelná aktualizace

Abychom měli router stále aktuální, připravíme si aktualizační scripty, které budeme denně spouštět.

ROS 7 obsahuje novou kontrolu tzv. device-mode, který neumožňuje ve výchozím režimu měnit plánované úlohy, proto je potřeba se přepnout

do advanced módu a pak zpět do výchozího.

K tomu slouží příkaz /system device-mode. Po jeho spuštění je potřeba router fyzicky odpojit od napájení a počkat na reboot.

/system routerboard settings set auto-upgrade=yes

# routeros script

/system script add name=auto-update-routeros source={

/system package update

check-for-updates

:delay 3s

:if ([get status] = "New version is available") do={

install

}

}

# routerboard script

/system script add name=auto-update-routerboard source={

:local current [/system routerboard get current-firmware]

:local upgrade [/system routerboard get upgrade-firmware]

:if ($current != $upgrade) do={

/system reboot

}

}

/system device-mode update mode=advanced

# routeros scheduler

/system scheduler add name=auto-update-routeros \

start-time=03:15:00 \

interval=1d \

on-event="/system script run auto-update-routeros"

# routerboard scheduler

/system scheduler add name=auto-update-routerboard \

start-time=03:20:00 \

interval=1d \

on-event="/system script run auto-update-routerboard"

/system device-mode update mode=home

Nastavení sekundární Wi-Fi

Vytvoříme druhou síť, která bude vysílat v pásmu 2,4 GHz a bude zabezpečena pomocí WPA2-PSK.

Síť by měla být kompatibilní s většinou IoT zařízení.

Zároveň vypneme PMKID, abychom omezili možnosti zkoušení hesla.

/interface vlan add \

name=vlan10 \

interface=bridge \

vlan-id=10

/ip address add \

address=192.168.10.1/24 \

interface=vlan10

/ip pool add \

name=dhcp_vlan10 \

ranges=192.168.10.10-192.168.10.254

/ip dhcp-server add \

name=dhcp_vlan10 \

interface=vlan10 \

address-pool=dhcp_vlan10 \

lease-time=1d

/ip dhcp-server network add \

address=192.168.10.0/24 \

gateway=192.168.10.1 \

dns-server=1.1.1.2,8.8.8.8

/interface wifi add \

master-interface=wifi2 \

name=wifi2-vlan10 \

datapath.vlan-id=10 \

configuration.country=Czech \

configuration.ssid="**********" \

security.authentication-types=wpa2-psk \

security.disable-pmkid=yes \

security.wps=disable \

security.passphrase="**********"

/interface bridge port add \

bridge=bridge \

interface=wifi2-vlan10

/ip dhcp-server enable dhcp_vlan10

/interface wifi enable wifi2-vlan10

Firewall

Ve výchozím nastavení firewall povoluje přístup ke konfiguraci routeru pouze z hlavní sítě, což je v našem případě správně.

Současně přidáme dodatečné pravidlo, které zablokuje komunikaci ze sekundární sítě do hlavní.

/ip firewall filter add \

chain=forward \

src-address=192.168.10.0/24 \

dst-address=192.168.88.0/24 \

action=drop \

comment="Block traffic from secondary to primary network"

Záloha

Provedeme zálohu konfigurace a uložíme si jí na bezpečné místo.

/system backup save name="YYYY-MM-DD Router" password="**********"

V případě potřeby zálohu obnovíme.

/system backup load name="YYYY-MM-DD Router" password="**********"

Závěr

/system routerboard settings set auto-upgrade=yes

# routeros script

/system script add name=auto-update-routeros source={

/system package update

check-for-updates

:delay 3s

:if ([get status] = "New version is available") do={

install

}

}

# routerboard script

/system script add name=auto-update-routerboard source={

:local current [/system routerboard get current-firmware]

:local upgrade [/system routerboard get upgrade-firmware]

:if ($current != $upgrade) do={

/system reboot

}

}

/system device-mode update mode=advanced

# routeros scheduler

/system scheduler add name=auto-update-routeros \

start-time=03:15:00 \

interval=1d \

on-event="/system script run auto-update-routeros"

# routerboard scheduler

/system scheduler add name=auto-update-routerboard \

start-time=03:20:00 \

interval=1d \

on-event="/system script run auto-update-routerboard"

/system device-mode update mode=home/interface vlan add \

name=vlan10 \

interface=bridge \

vlan-id=10

/ip address add \

address=192.168.10.1/24 \

interface=vlan10

/ip pool add \

name=dhcp_vlan10 \

ranges=192.168.10.10-192.168.10.254

/ip dhcp-server add \

name=dhcp_vlan10 \

interface=vlan10 \

address-pool=dhcp_vlan10 \

lease-time=1d

/ip dhcp-server network add \

address=192.168.10.0/24 \

gateway=192.168.10.1 \

dns-server=1.1.1.2,8.8.8.8

/interface wifi add \

master-interface=wifi2 \

name=wifi2-vlan10 \

datapath.vlan-id=10 \

configuration.country=Czech \

configuration.ssid="**********" \

security.authentication-types=wpa2-psk \

security.disable-pmkid=yes \

security.wps=disable \

security.passphrase="**********"

/interface bridge port add \

bridge=bridge \

interface=wifi2-vlan10

/ip dhcp-server enable dhcp_vlan10

/interface wifi enable wifi2-vlan10/ip firewall filter add \

chain=forward \

src-address=192.168.10.0/24 \

dst-address=192.168.88.0/24 \

action=drop \

comment="Block traffic from secondary to primary network"/system backup save name="YYYY-MM-DD Router" password="**********"/system backup load name="YYYY-MM-DD Router" password="**********"Prošli jsme základní konfiguraci routeru a jeho zabezpečení 🚀. V článku jsme nepokryli logování, monitoring, alerting a další pokročilé bezpečnostní funkce, ale to třeba zase někdy příště 🙌